⏱ Temps de lecture estimé : 7 minutes

🧭 Sommaire

- 🔸 Création du compte de service SQL (gMSA)

- 🔸 Création des comptes de service MECM

- 🔸 Ajout dans les administrateurs locaux

- 🔸 Création du conteneur “System Management”

- 🔸 Délégation de contrôle sur “System Management”

- 🔸 Extension du schéma Active Directory

🔐 Comptes de service, délégation et extension de schéma

Avant d’installer MECM, plusieurs comptes doivent être créés dans Active Directory.

Pour organiser proprement ces objets, il est recommandé de les placer dans une unité d’organisation dédiée, par exemple nommée MECM :

New-ADOrganizationalUnit -Name "MECM" -Path "DC=olympiade,DC=fr"

Remplacez

olympiadeetfrpar les composants de votre nom de domaine.

🔸 Création du compte de service SQL (gMSA)

MECM nécessite un serveur SQL pour fonctionner. Il est recommandé de sécuriser l’exécution de SQL Server à l’aide d’un compte de service gMSA (Group Managed Service Account), par exemple : gmsa_sql_mecm.

🛠 Étape 1 – Création de la KDS Root Key

Avant de créer des comptes gMSA, une clé KDS (Key Distribution Service) doit exister dans votre domaine.

PS > Add-KdsRootKey -EffectiveImmediately

Guid

----

4599608f-790a-cb0a-d5bf-cbcafb6f3fdd

⚠️ Cette clé ne sera utilisable qu’au bout de 10 heures, délai nécessaire à la réplication entre contrôleurs de domaine.

📎 Source officielle Microsoft :

https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/group-managed-service-accounts/group-managed-service-accounts/create-the-key-distribution-services-kds-root-key

“The domain controllers will wait up to 10 hours from time of creation to allow all domain controllers to converge their Active Directory replication before allowing the creation of a gMSA. Waiting up to 10 hours is a safety measure to prevent password generation from occurring before all DCs …”

💡 En environnement de test ou lab, vous pouvez contourner ce délai avec la commande :

PS > Add-KdsRootKey -EffectiveTime ((Get-Date).AddHours(-10))

🛠 Étape 2 – Création du groupe autorisé à utiliser le gMSA

Créer un groupe de sécurité contenant les machines autorisées à récupérer le mot de passe du gMSA :

# Création du groupe de sécurité "gMSA_SQL_MECM_Servers"

PS > New-ADGroup -Name "gMSA_SQL_MECM_Servers" -GroupScope Global -GroupCategory Security

# Ajout du serveur MECM dans le groupe de sécurité

PS > Add-ADGroupMember -Identity "gMSA_SQL_MECM_Servers" -Members "MECM$"

🛠 Étape 3 – Création du compte gMSA

Créer le compte gMSA avec le bon nom DNS et les SPN nécessaires :

PS > New-ADServiceAccount -Name "gmsa_sql_mecm" -DNSHostName "gmsa_svcsql_mecm.olympiade.fr" -PrincipalsAllowedToRetrieveManagedPassword "gMSA_SQL_MECM_Servers" -ServicePrincipalNames "MSSQLSvc/MECM.olympiade.fr"

Adaptez

olympiade.frà votre nom de domaine.

🛠 Étape 4 – Vérification

Pour vérifier que le compte a bien été créé :

PS > Get-ADServiceAccount -Identity gmsa_sql_mecm

DistinguishedName : CN=gmsa_sql_mecm,CN=Managed Service Accounts,DC=olympiade,DC=fr

Enabled : True

Name : gmsa_sql_mecm

ObjectClass : msDS-GroupManagedServiceAccount

ObjectGUID : 84f56485-da7f-4743-be40-dda56463749c

SamAccountName : gmsa_sql_mecm$

SID : S-1-5-21-2576495265-4123810678-669419419-1110

UserPrincipalName :

🔸 Création des comptes de service MECM

Il est nécessaire de créer plusieurs comptes de service Active Directory classiques pour exécuter les différents rôles MECM.

⚠️ Bien que les gMSA (Group Managed Service Accounts) soient en général recommandés pour sécuriser les services Windows, ils ne sont pas supportés par MECM, peu importe le rôle (MP, DP, SUP, SMS_EXECUTIVE…).

📎 Source officielle Microsoft :

https://learn.microsoft.com/en-us/answers/questions/1049100/mecm-2207-gmsa-support

“Group Managed Service Accounts (gMSAs) are not supported in Configuration Manager. There are no scenarios in which Configuration Manager can use a gMSA.”

🛠 Étape 1 – Création des comptes

Créer une OU nommée "MECM" (si ce n’est pas déjà fait), puis à l’intérieur :

svc_mecm: compte principal utilisé par le service MECMsvc_mecm_push: pour les déploiements d’agentssvc_mecm_networkaccess: pour le point d’accès réseau (NAAC)svc_mecm_domainjoin: pour l’ajout automatique au domaine

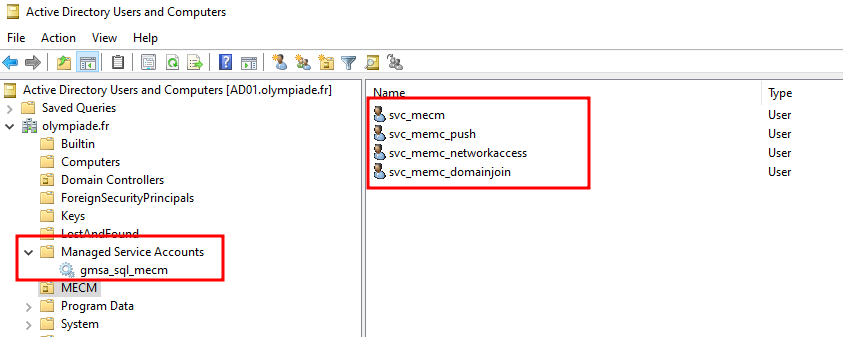

Voici un aperçu attendu dans votre console Active Directory :

🔸 Ajout dans les administrateurs locaux

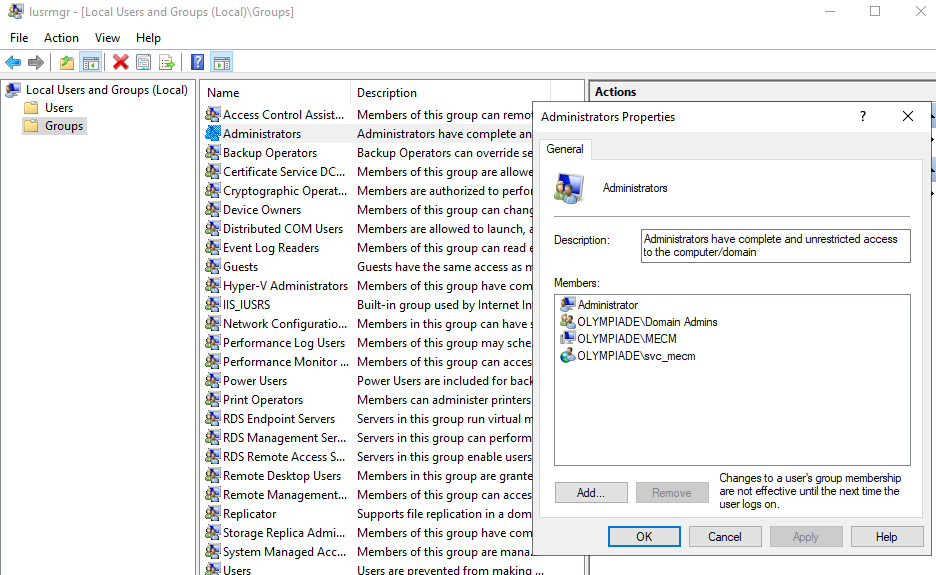

Il faut ajouter certains comptes dans le groupe Administrateurs locaux du serveur MECM :

- Le compte machine

MECM$ - Le compte de service

svc_mecm

Cela peut être fait via lusrmgr.msc :

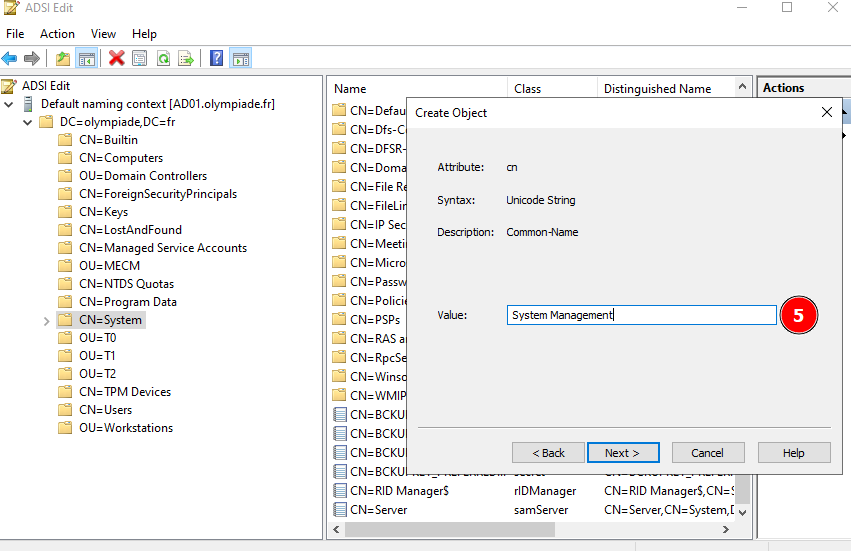

🔸 Création du conteneur “System Management”

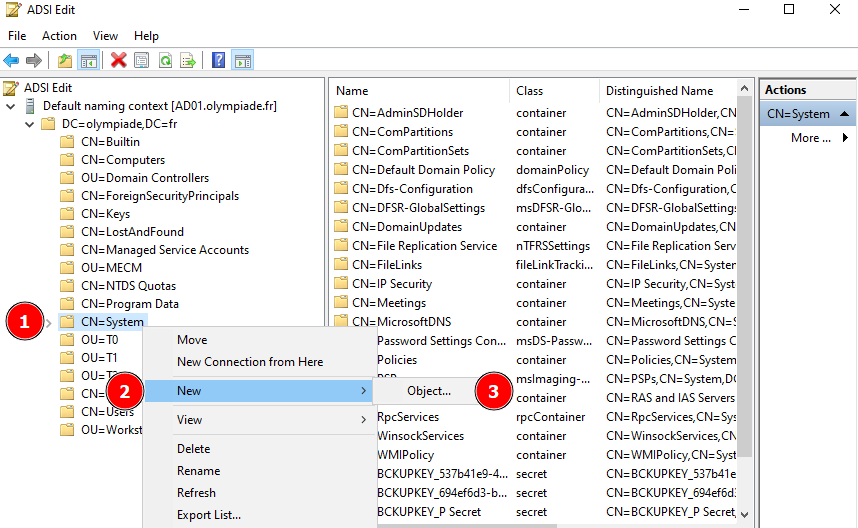

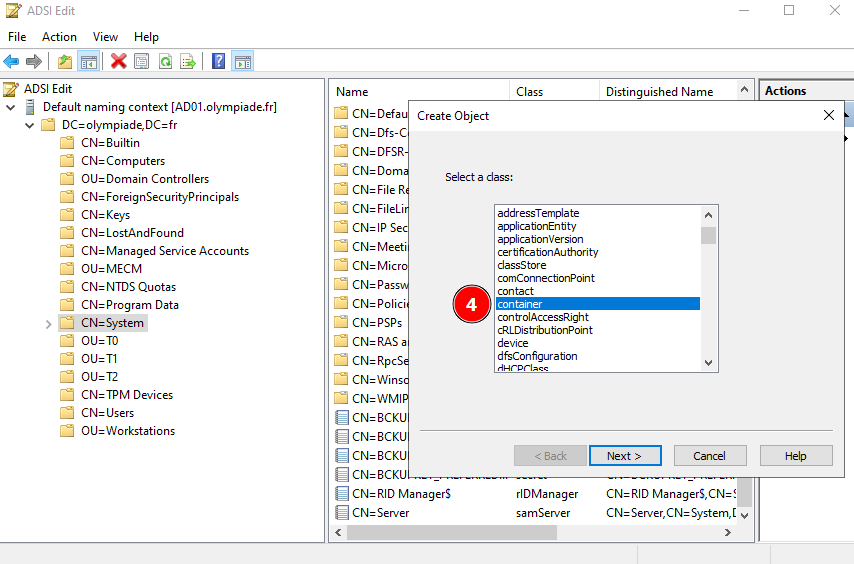

Ce conteneur est nécessaire pour que MECM puisse y publier ses informations. Il se crée manuellement via ADSI Edit.

- Ouvrir

adsiedit.msc - Naviguer dans

CN=System - Clic droit > New > Object

- Sélectionner la classe Container

- Nommer le conteneur System Management

Illustrations :

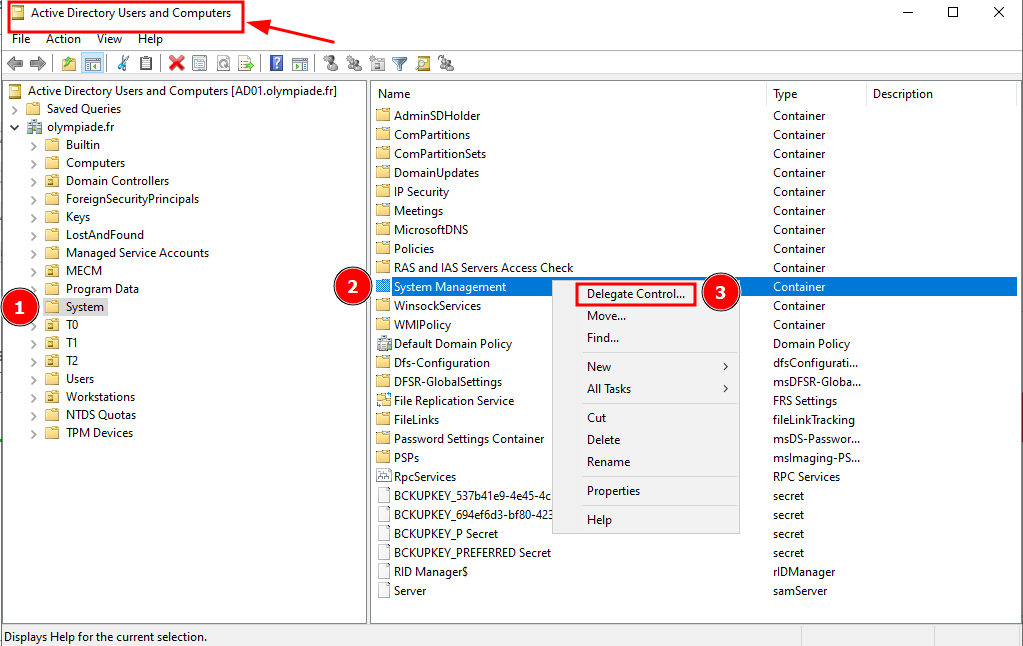

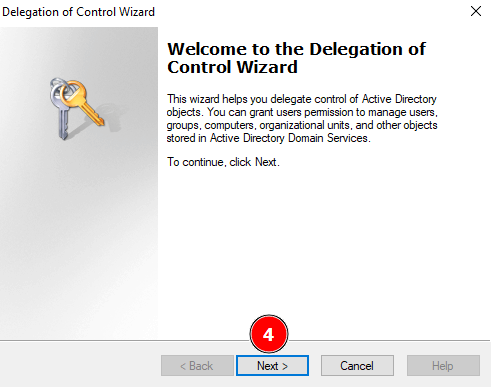

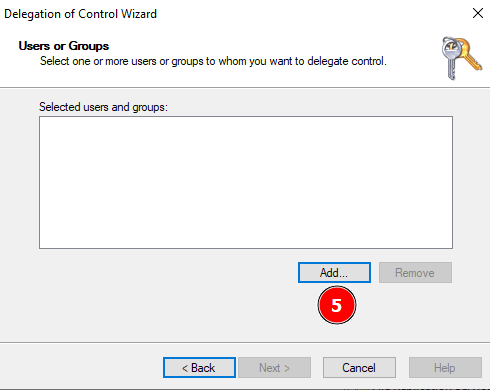

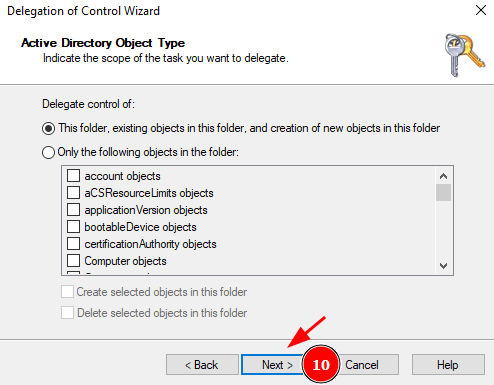

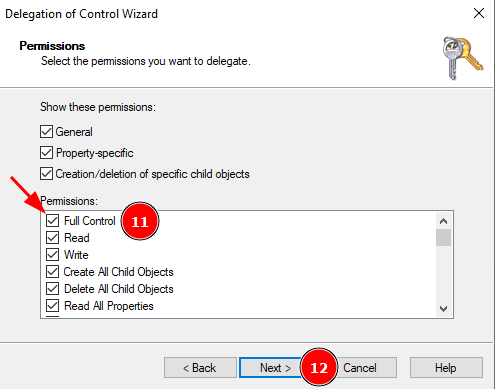

🔸 Délégation de contrôle sur “System Management”

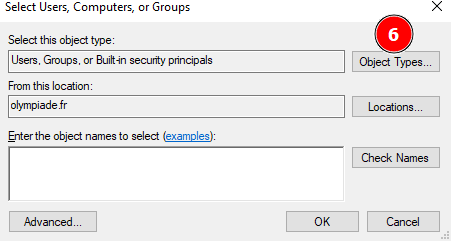

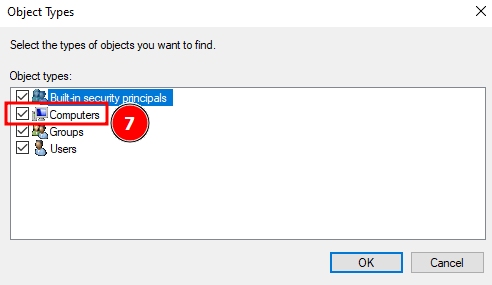

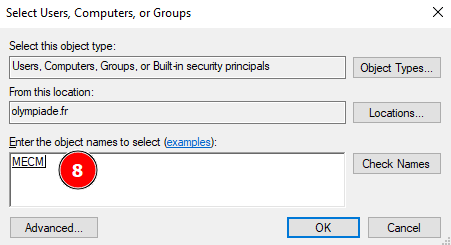

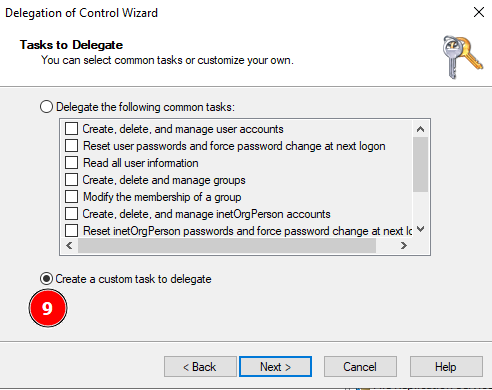

Cette étape est essentielle pour autoriser le compte machine MECM$ à gérer le conteneur System Management.

- Ouvrir

dsa.msc - Aller dans

System > clic droit sur System Management > Delegate Control - Ajouter l’objet

MECM$ - Choisir “Create a custom task to delegate”

- Sélectionner Full Control

Tutoriel :

🔸 Extension du schéma Active Directory

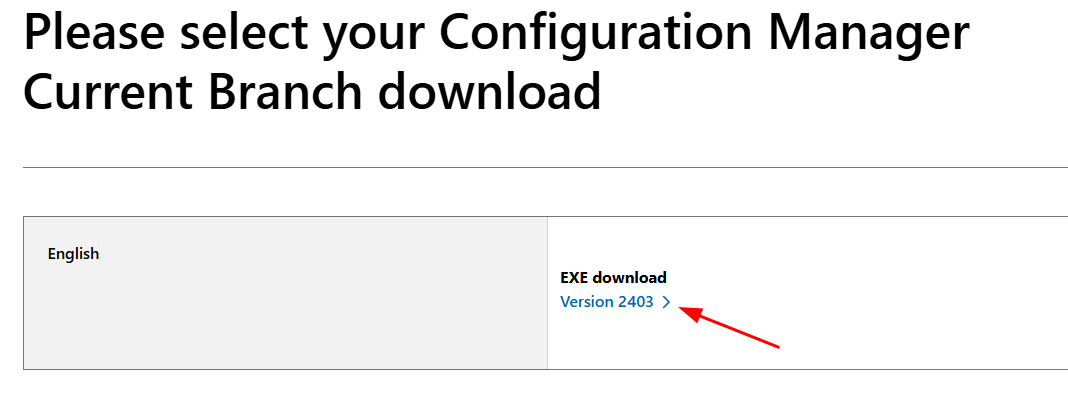

📥 Téléchargement de Microsoft Endpoint Configuration Manager

Rendez-vous sur le site officiel de Microsoft pour télécharger la dernière version de MECM :

https://www.microsoft.com/en-us/evalcenter/download-microsoft-endpoint-configuration-manager

Dans ce guide, nous utilisons la version 2403 à titre d’exemple.

💡 Le fichier téléchargé est un exécutable auto-extractible qui contient les fichiers d’installation de MECM.

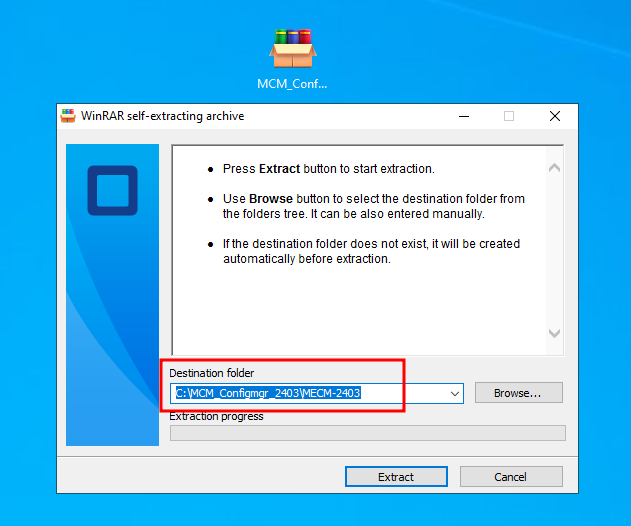

📦 Extraction des fichiers

Une fois le fichier .exe téléchargé, extrayez-le à l’emplacement suivant par exemple : C:\MCM_Configmgr_2403\MECM-2403

🛠 Extension du schéma

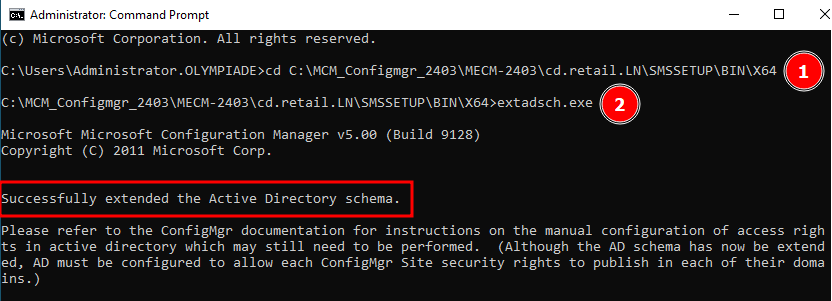

Ouvrir une invite de commandes avec votre utilisateur du domaine “Schema Admin”

Naviguer dans :

C:\MCM_Configmgr_2403\MECM-2403\cd.retail.LN\SMSSETUP\BIN\X64Exécuter le binaire :

extadsch.exe

✅ Si la commande s’exécute correctement, vous devriez voir le message “Successfully extended the Active Directory schema.”

Après l’exécution, vous pouvez consulter le fichier de log généré à la racine du disque

C:\ExtADSch.logpour confirmer que l’extension du schéma s’est bien déroulée :

🎉 Félicitations ! Le schéma Active Directory est maintenant prêt. Vous pouvez maintenant passer à l’installation du rôle SQL Server.